Fedora 8 et system-config-firewall

Avec Fedora 8 nous avons profité d'une nouvelle version de l'outil de configuration graphique du firewall intégré.

Avec Fedora 8 nous avons profité d'une nouvelle version de l'outil de configuration graphique du firewall intégré.

Nous avons la chance avec Fedora de bénéficier d'un firewall pré-configuré directement à l'installation de la distribution ce qui permet à n'importe qui de bénéficier d'un système sécurisé sans un niveau élevé de compétence dans la configuration d'Iptables.

La nouvelle version de l'outil system-config-firewall permet maintenant de configurer de façon avancée les paramètres d'Iptables.

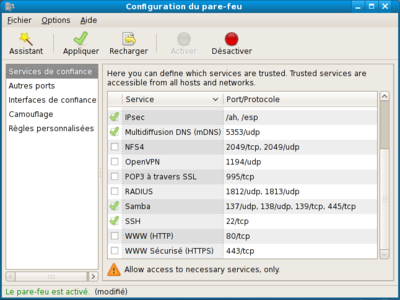

Tout d'abord system-config-firewall permet de simplement ouvrir l'accès à un service utiisé sur l'ordinateur.

Par exemple nous pouvons ouvrir un accès ssh facilement en cochant le service :

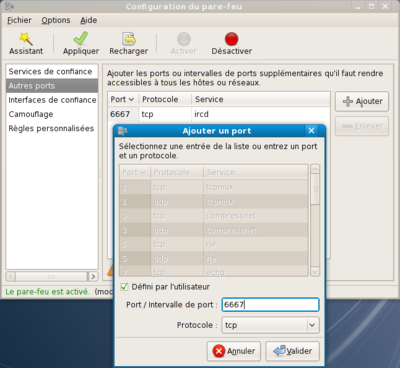

Si jamais le service que nou souhaitons ouvrir n'apparait pas dans la liste nous pouvons utiliser l'onglet "autres ports" pour réaliser l'ouverture sur le firewall.

Par exemple nous souhaitons héberger un serveur IRC il nous faut donc ouvrir le port TCP 6667 :

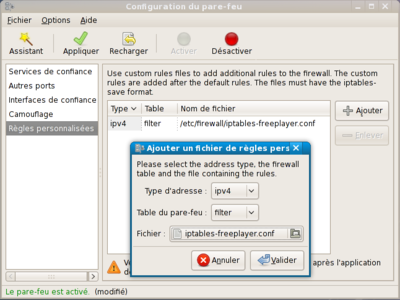

La grande nouveauté c'est que nous pouvons maintenant appliquer nos propres règles de façon rapide et très simple grâce à l'onglets "règles personnalisées".

Par exemple nous voulons ouvrir le port TCP 8080 mais uniquement pour l'adresse IP 212.27.38.253 :

Il nous suffit de créer un fichier par exemple /etc/firewall/iptables-freeplayer.conf et d'y insérer notre règle :

-A RH-Firewall-1-INPUT -p tcp -m state

state NEW -s 212.27.38.253 -m tcpdport 8080 -j ACCEPT

Ensuite il faut appeler ce fichier et l'utiliser dans la table pare-feu "filter".

L'outil system-config-firewall est donc tout à fait adapté pour toute configuration basique d'iptables, pour une configuration un peu plus avancée je conseillerais l'utilisation de fwbuilder.

Pour finir j'ai trouvé un petit défaut à l'outil system-config-firewall car il ne journalise pas les paquets entrants bloqués par le firewall ce qui peut être parfois génant.

Pour pallier à cela il suffit d'ajouter une règle personnalisée vers un fichier (par exemple : /etc/firewall/iptables-log.conf) comme celui-ci :

-A RH-Firewall-1-INPUT -j LOG

il suffit ensuite d'interroger le fichier /var/log/messages comme ci-contre :

root@eko ~# tail -f /var/log/messages

Jan 6 12:45:48 eko kernel: IN=eth0 OUT= SRC=88.191.254.11 DST=192.168.1.100 LEN=60 TOS=0x00 PREC=0x00 TTL=52 ID=62549 DF >PROTO=TCP SPT=59695 DPT=8080 WINDOW=5840 RES=0x00 SYN URGP=0

Voilà n'hésitez pas si vous avez des remarques ou des astuces à propos de cet outil graphique de configuration d'Iptables.

A+

Oh, tiens, un outil à moitié traduit :-p

Sinon, merci pour les réglés personnelles, je ne savais pas comment permettre l'accès externe à mon apache

Mieux vaut un outil à moitié traduit que pas d'outil du tout.

C'est vrai que c'est mieux que ce qu'on avait sous F7.

M'enfin un outil graphique qui demande des fichiers de conf écris à la main... :S

Ce que j'aime pas en revanche, c'est le petit message au lancement de l'appli disant qu'il n'est pas compatible avec une configuration manuelle en ligne de commande... Ca c'est genant.

Merci pour le tip !

Pas réussi à configurer une passerelle entre adsl-usb sur ppp0 et eth0 avec ce system-config-firewall.py 1.0.12

Et vous ?